Sophos UTM을 활용한 보안환경 구축

프로젝트 발표날짜 : 2025. 06. 10

KH IEI PROJECT

KH IEI PROJECT

(정보시스템구축) 정보시스템 구축·운영 기반 정보보안 전문가 양성과정A23(5) 1회차

| 팀장/팀원 | 나**(팀장) : 기초 네트워크 구성 1. Internal 구역(192.168.0.0/24) - Admin(0.9), Oracle(0.11) 2. DMZ 구역(192.168.12.0/24) - Apache(12.11), DNS(12.13) 3. External(192.168.11.0/24) - VM Host (11.3), VPN 접속 컴퓨터 (11.5) 4. Sophos UTM 설치 Web filtering 기능 설정 및 테스트 1. 정책 수립 및 카테고리 지정 - 필터링 대상 사용자 또는 IP 범위 지정 - Web filtering 기능 활성화 2. 테스트 및 로그 확인 NAT 설정 및 테스트 1. 정책 수립 IP 지정(11.254) - 대상 네트워크 및 서비스 지정 - NAT 규칙 생성 및 적용 2. 테스트 및 로그 확인 기초 네트워크 구성 및 Web filtering 매뉴얼 작성 |

|---|---|

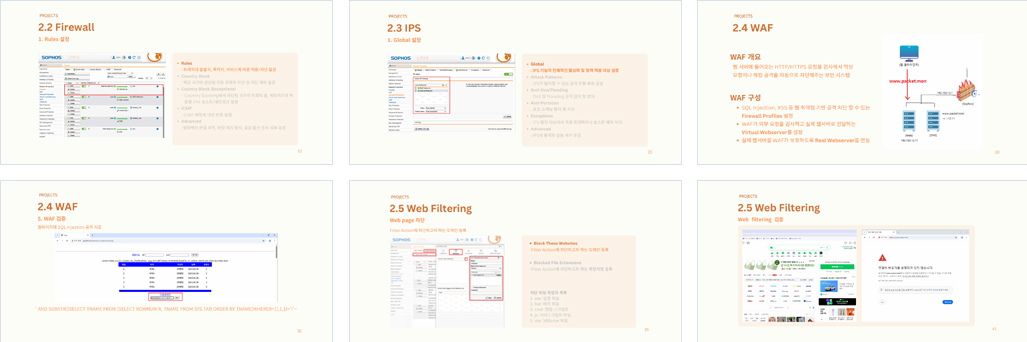

| 박** : Sophos ACL 설정 1. 호스트 및 네트워크 등록 - 초기 저장된 호스트 및 네트워크 확인 - external (192.168.11.0/24), dmz(192.168.12.0/24) 인터페이스 네트워크 등록 - web, dns, oracle 서버 및 main(192.168.11.3) 호스트 등록 2. 제공할 서비스 등록 - 초기 저장된 서비스 확인 - samba 서비스 생성 (tcp: 137:139, 445 / udp: 137:138) - 각각의 samba 서비스 통합 - dnf 서비스 생성 (https, http, dns 서비스 통합) 3. 패킷 이동에 따른 룰 설정 - internal -> any 방향 web surfing, ssh, dns, email 서비스 허용 - main -> dmz 방향 ssh, web surfing, samba 서비스 허용 - main, web -> oracle 방향 ssh, Oracle SQL*Net V2 서비스 허용 - dmz -> any 방향 dnf 서비스 허용 - any -> web 방향 web surfing 서비스 허용 - any -> dns 방향 dns 서비스 허용 - any -> any 방향 모든 서비스 거부 Sophos IPS 설정 1. 보호할 로컬 네트워크 설정 및 공격 간주 패킷 제어 설정 - 초기 저장된 로컬 네트워크 확인 - 로컬 네트워크에 DMZ 네트워크 추가 - 공격으로 간주되는 패킷을 drop하도록 설정 2. 시그니처 기반 보호가 필요한 서비스 설정 - OS 공격 보호 설정 (windows, linux) - 서버 공격 보호 설정 (web, dns, oracle) - 내부 클라이언트 보호 설정 - 메일 서버 비보호 설정 3. UDP, ICMP, SYN 플러딩 방지 설정 - 공통 설정: src와 dst를 모두 살펴 공격 탐지, 공격 탐지 시 로그 기록 - 패킷 별로 공격으로 간주할 초당 패킷 전송량 설정 4. 포트 스캔 탐지 및 차단 여부 설정 - 포트 스캔 탐지 시 스캔 트래픽을 drop하도록 설정 - 로그 양 제한 설정 ACL 및 IPS 매뉴얼 작성 | |

| 최** : WAF 설정 1. 내부 웹 서버 및 도메인 사전 구성 및 관리 설정 - WAF를 구성하기 전, 보호 대상이 될 웹 서버(192.168.12.11) 및 사용될 도메인을 준비하고 내부 네트워크 환경에서 접근 가능한 상태로 설정 2. Real Webserver 등록 - Sophos UTM의 관리 인터페이스에서 내부 웹 서버의 실제 IP 주소와 포트 번호를 입력하여 등록 - 내부 네트워크와 외부 클라이언트 간의 연결을 중계하는 Reverse Proxy 역할 수행 3. Virtual Webserver 구성 - 외부에서 접속 가능한 IP와 포트를 지정하여 Virtual Webserver를 구성 - 클라이언트는 Virtual Webserver에 접근하고, Sophos UTM은 Real Webserver로 연결 4. 웹 공격 탐지 및 방어 정책 적용 - 웹 공격을 탐지하고 차단하기 위한 규칙 및 보안 설정 - XSS, SQL Injection 등 대표적인 웹 공격으로부터 웹 서버를 보호하기 위한 탐지 및 방어 규칙을 활성화 WAF 매뉴얼 작성 | |

| 황** : VPN 서버 설정 1. 그룹과 유저 등록 - 재택근무자 그룹 등록 - 재택근무자 그룹에 admin 추가 2. 원격접속 프로필 추가 - Users and Groups=재택근무자 - Local networks=Internal 3. 원격접속 DNS 서버 등록 - DNS Server#1=192.168.12.13 4. 유저 포털 활성화 - Allowed networks=Any - Allow all users 활성화 VPN 클라이언트 설정 1. 외부망에 재택 근무자 컴퓨터 설치 (IP: 192.168.11.5/24) 2. Windows 10 Pro 설치 3. User portal에서 VPN 클라이언트 프로그램 다운로드 4. 내부망 접속 확인 VPN 매뉴얼 작성 | |

| 개요 | 최근 들어 원격근무의 일상화와 더불어, 사이버 위협이 갈수록 다양화됨에 따라 기업의 업무망을 보다 정밀하게 보호할 수 있는 네트워크 보안 체계의 필요성이 강조되고 있다. 본 프로젝트는 Sophos UTM이 제공하는 다양한 보안 기능 WAF(Web Application Firewall), ACL(Access Control List), IPS(Intrusion Prevention System), 웹 필터링(Web Filtering), VPN(Virtual Private Network)을 종합적으로 사용하여, 외부로부터의 비인가 접근을 효과적으로 차단하고 내부 자산에 대한 침해를 방지할 수 있는 종합 보안환경 구축을 목표로 한다. |

| 구현기능 | 1. ACL 설정을 통한 비인가 접근 차단 및 트래픽 제어 2. IPS를 통한 네트워크 내 악성 트래픽 탐지 및 차단 3. WAF를 통한 웹 서버에 대한 공격 방어 4. 웹 필터링을 통한 조직 내 사용자들의 유해 사이트 접속 차단 5. SSL VPN을 통한 회사 내부망 원격 접속 6. Apache, DNS, samba를 통한 웹 서버 운영 7. Oracle 서버를 통한 데이터 관리 8. 회사 내부망의 관리자 Admin을 통한 서버 관리 9. 모의해킹을 통한 보안성 검증 |

| 설계의 주안점 | 1. 보안구역을 분리하여 네트워크 설계 - 네트워크를 External, DMZ, Internal 세 영역으로 분리하여 보안 정책을 적용 - Internal, External → DMZ 접근 가능 - External → Internal 직접 접근 불가(VPN을 통한 접근만이 가능하도록 설정) - DMZ → Internal 직접 접근 불가 (웹 서버만이 Oracle 서버에 Oracle SQL*Net v2 접속 가능) 2. 실사용 환경 고려한 VPN 구축 - 원격근무가 필요한 환경에서 SSL VPN 기반의 안전한 원격접속 통로 마련 3. 실시간 위협 대응 기능 구현 - IPS 기능을 통해 이상 행위 및 실시간 공격 탐지 4. Sophos의 보안 기술의 통합 적용 - ACL, IPS, WAF, VPN, 웹 필터링 |

| 사용기술 및 개발환경 |

※ 개발환경 - VMware - Windows 10 - Rocky linux - Kali linux ※ 사용기술 - Sophos UTM 9 (ACL, IPS, WAF, Web filtering, VPN) - Apache - Samba - Oracle DB - nmap, hping3, arpspoof |

|

|

③ 제1항에 따른 권리 행사는 정보주체의 법정대리인이나 위임을 받은 자 등 대리인을 통하여 하실 수 있습니다. 이 경우 개인정보보호법 시행규칙 별지 제11호 서식에 따른 위임장을 제출하셔야 합니다.

③ 제1항에 따른 권리 행사는 정보주체의 법정대리인이나 위임을 받은 자 등 대리인을 통하여 하실 수 있습니다. 이 경우 개인정보보호법 시행규칙 별지 제11호 서식에 따른 위임장을 제출하셔야 합니다.

④ 개인정보 열람 및 처리정지 요구는 개인정보 보호법 제35조 제4항, 제37조 제2항에 의하여 정보주체의 권리가 제한 될 수 있습니다.

⑤ 개인정보의 정정 및 삭제 요구는 다른 법령에서 그 개인정보가 수집 대상으로 명시되어 있는 경우에는 그 삭제를 요구할 수 없습니다.

⑥ KH정보교육원은 정보주체 권리에 따른 열람의 요구, 정정·삭제의 요구, 처리정지의 요구 시 열람 등 요구를 한 자가 본인이거나 정당한 대리인인지를 확인합니다.

④ 개인정보 열람 및 처리정지 요구는 개인정보 보호법 제35조 제4항, 제37조 제2항에 의하여 정보주체의 권리가 제한 될 수 있습니다.

⑤ 개인정보의 정정 및 삭제 요구는 다른 법령에서 그 개인정보가 수집 대상으로 명시되어 있는 경우에는 그 삭제를 요구할 수 없습니다.

⑥ KH정보교육원은 정보주체 권리에 따른 열람의 요구, 정정·삭제의 요구, 처리정지의 요구 시 열람 등 요구를 한 자가 본인이거나 정당한 대리인인지를 확인합니다.