코로나 백신 기업 화이짭의 취약점 점검과 보안 인프라망 구축 및 운영

프로젝트 발표날짜 : 2021. 04. 20

KH IEI PROJECT

KH IEI PROJECT

정보시스템 구축 및 취약점 진단 전문가 양성과정(2) 1회차

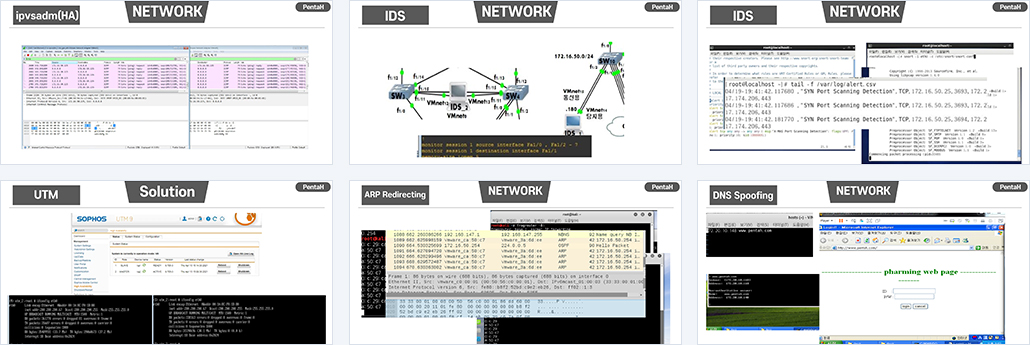

| 팀장/팀원 | 서**(팀장) : 모의해킹 수동적, 능동적, WEB 정보 수집 / DNS, DNSSEC, L4 Switch or ipvsadm, Gateway 이중화 |

|---|---|

| 박** : 모의해킹 Network 공격수행(Sniffing, Spoofing, Hijacking / 기본 Network 설정, Gateway 이중화, VPN(Remote Access), iptables, Secure Coding, 원격 서비스, DHCP, FTP, WEB, Secure MAIL, bandwidthd 구성 | |

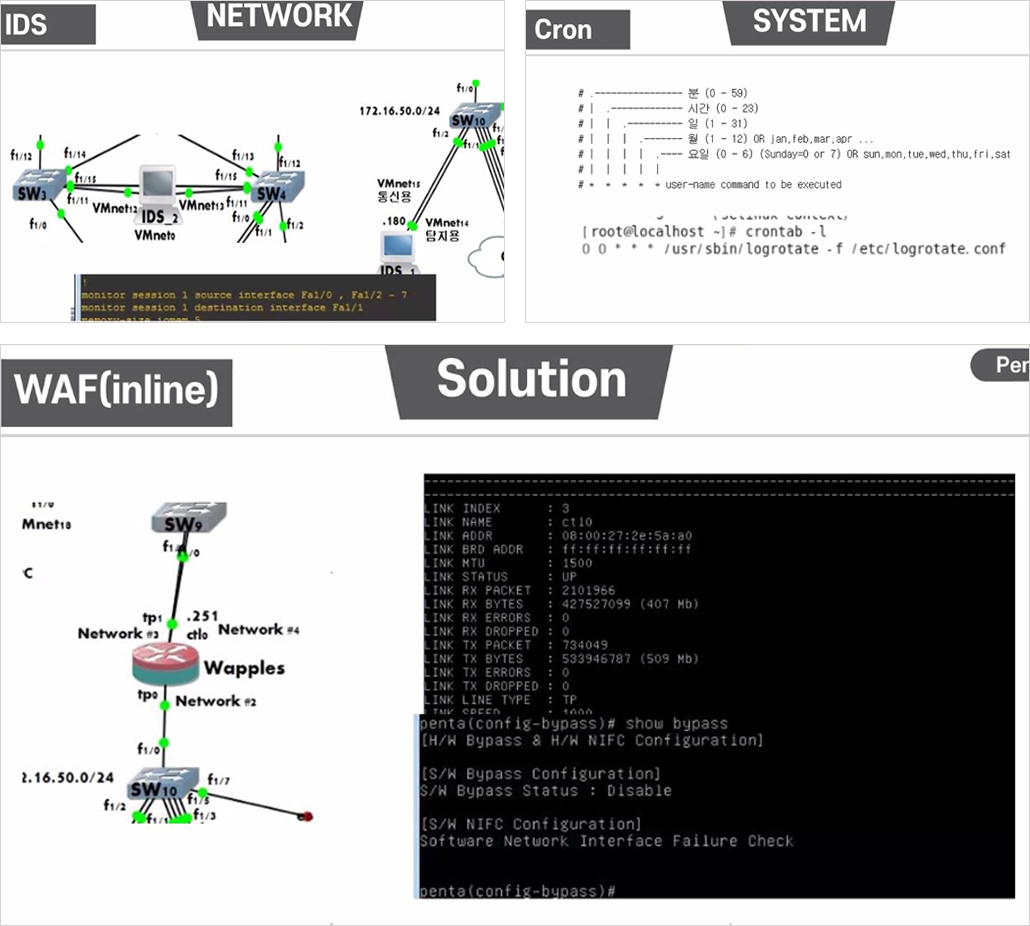

| 김** : 모의해킹 SSL Attack(Mitm, Strip, HeartBleed) , 악성코드, PW Cracking / 계정 및 그룹 관리, 디스크 관리(RAID), Cron, rsyslog, logrotate, PAM(OTP구성), SELinux, 백신, GRE구성, Gateway 이중화, DBMS 구축 및 연동, DB 백업 | |

| 조** : 모의해킹 WEB인증, 세션 공격, Cross Site Scripting, Cross Site Request Forgery, SQL Injection, Directory Listing, File Down/Upload / NAC, Spanning Tree, VLAN, WAF(proxy), IDS, Gateway 이중화 | |

| 최** : 모의해킹 DOS,DDOS,DRDOS , GRE 공격수행 / ESM,IPS,UTM, 지사 구축, Gateway 이중화 | |

| 개요 | 코로나 백신 개발 업체 “화이짭”의 보안 인프라망 구축을 의뢰받은 보안 컨설팅 기업 “펜타하우스”는 모의 해킹을 통해 취약점을 식별 하고 이에 따른 취약점을 보안하기 위해 Firewall, IDS, IPS, UTM, NAC 등과 같은 보안 솔루션을 구축하고 정보시스템에 설정되어야 하는 보안설정을 하여 “화이짭”의 보안 인프라망을 구축한다. |

| 구현기능 | [모의해킹]

1) Metasploit 2) Network Sniffing - ARP Spoofing or ARP Redirect - ICMP Spoofing(ICMP Redirect) - DHCP Attack(Starvation / Spoofing) - GRE Spoofing - IP Spoofing(SSH 접근통제 우회) - DNS Spoofing / DNS Cache Poisoning Hijacking - TCP session Hijacking(telnet) 3) System 악성코드 - Ransomeware, Trojan, RAT, Backdoor, Wiper Malware PWcracking - john-the-ripper, Hydra, Xhydra(router/server) 4) WEB 정보수집 - Banner Grabbing, Fingerprinting, WEB sspidering, Vulneraility Scan - Bypassing Client Validation 인증공격 - Basic / Form Based Authentication Brute Forcing - Basic / Form Based Authentication Dictionary Attack 세션공격 - Brute Forcing, Fixation, Hijacking Cross Site Scripting (stored, reflective) Cross Site Request Forgery (stored, reflective) SQL Injection - 인증우회, Non-Blind(Query/Error), Blind(Boolean/Time) Directory Listing File Down/Upload SSL Attack - Mitm, Strip, HeartBleed DOS - Ping of Death, LAND Attack, Smurf Attack, Syn Floodding, TCP Connection Flood, UDP Flooding, ICMP Flooding DDOS - TCP Connection Flood, UDP Flooding, ICMP Flooding, GET Flooding, Hulk, CC Attack, Slow HTTP POST/Header/read DOS DRDOS - ICMP Flooding [인프라망 구성] 1) Network Hierarchical 3 layer 모델을 기반으로 Network 토폴로지 설계, User Zone, ServerFarm, DMZ Network 망분리, Network 할당 내역, NW 장비 Network 정보설정, Routing, NAT, TFTP를 이용한 설정 내용 백업 및 복구, Spanning Tree, VLAN, Gateway 이중화, VPN(Remote Access / Site-to-Site), Bandwidthd, L4 Switch or ipvsadm(SLB, FWLB, HA), Router ACL, iptables(Host/Network 기반), IDS(Host/Network 기반), IPS, NAC(PacketFence/Untangle), GRE 2) System 계정 및 그룹 관리, 디스크 관리(RAID), Cron, rsyslog, logrotate, 백업, PAM, SELinux, 백신 3) Service 원격 서비스(Telnet/SSH/RDP), DNS, DNSSEC, DHCP, FTP(Virtualhost), WEB(HSTS-Redirect), Secure Mail(Outlook) 4) WEB WEB & DNS 구축 및 연동, Secure Coding, WAF(proxy) 5) SOL UTM(VPN, High Availability), ESM |

| 설계의 주안점 | 1) UserZone / ServerFarm / DMZ 로 세분화 하여 구성

2) 체크리스트 기반 취약점 분석, 점검 및 솔루션 진행 3) 다양한 해킹 기법으로부터 대응 능력 향상 4) 본사와 지사는 UTM을 사용한 VPN 통신 구축 5) L4스위치를 이용한 WEB Server 로드 밸런싱 구현 6) DB백업과 cron을 통한 자동 백업 구현 7) 보안로그 및 시스템로그 수집 저장 능력 향상 |

| 사용기술 및 개발환경 |

1) OS(Operating System)

: Windows XP, Windows 7, Alteon OS, Cent_OS 6.7, KALI Linux 2) Tool : GNS3, Wireshark, VMware Player, VirtualBOX, WAFFLES, Sophos UTM, Snort, Untangle, Metasploit, ALYAC |

|

|

③ 제1항에 따른 권리 행사는 정보주체의 법정대리인이나 위임을 받은 자 등 대리인을 통하여 하실 수 있습니다. 이 경우 개인정보보호법 시행규칙 별지 제11호 서식에 따른 위임장을 제출하셔야 합니다.

③ 제1항에 따른 권리 행사는 정보주체의 법정대리인이나 위임을 받은 자 등 대리인을 통하여 하실 수 있습니다. 이 경우 개인정보보호법 시행규칙 별지 제11호 서식에 따른 위임장을 제출하셔야 합니다.

④ 개인정보 열람 및 처리정지 요구는 개인정보 보호법 제35조 제4항, 제37조 제2항에 의하여 정보주체의 권리가 제한 될 수 있습니다.

⑤ 개인정보의 정정 및 삭제 요구는 다른 법령에서 그 개인정보가 수집 대상으로 명시되어 있는 경우에는 그 삭제를 요구할 수 없습니다.

⑥ KH정보교육원은 정보주체 권리에 따른 열람의 요구, 정정·삭제의 요구, 처리정지의 요구 시 열람 등 요구를 한 자가 본인이거나 정당한 대리인인지를 확인합니다.

④ 개인정보 열람 및 처리정지 요구는 개인정보 보호법 제35조 제4항, 제37조 제2항에 의하여 정보주체의 권리가 제한 될 수 있습니다.

⑤ 개인정보의 정정 및 삭제 요구는 다른 법령에서 그 개인정보가 수집 대상으로 명시되어 있는 경우에는 그 삭제를 요구할 수 없습니다.

⑥ KH정보교육원은 정보주체 권리에 따른 열람의 요구, 정정·삭제의 요구, 처리정지의 요구 시 열람 등 요구를 한 자가 본인이거나 정당한 대리인인지를 확인합니다.